iphone 签名后的app弹窗弹广告安装其它平台的APP? ios app签名被劫持被入侵?

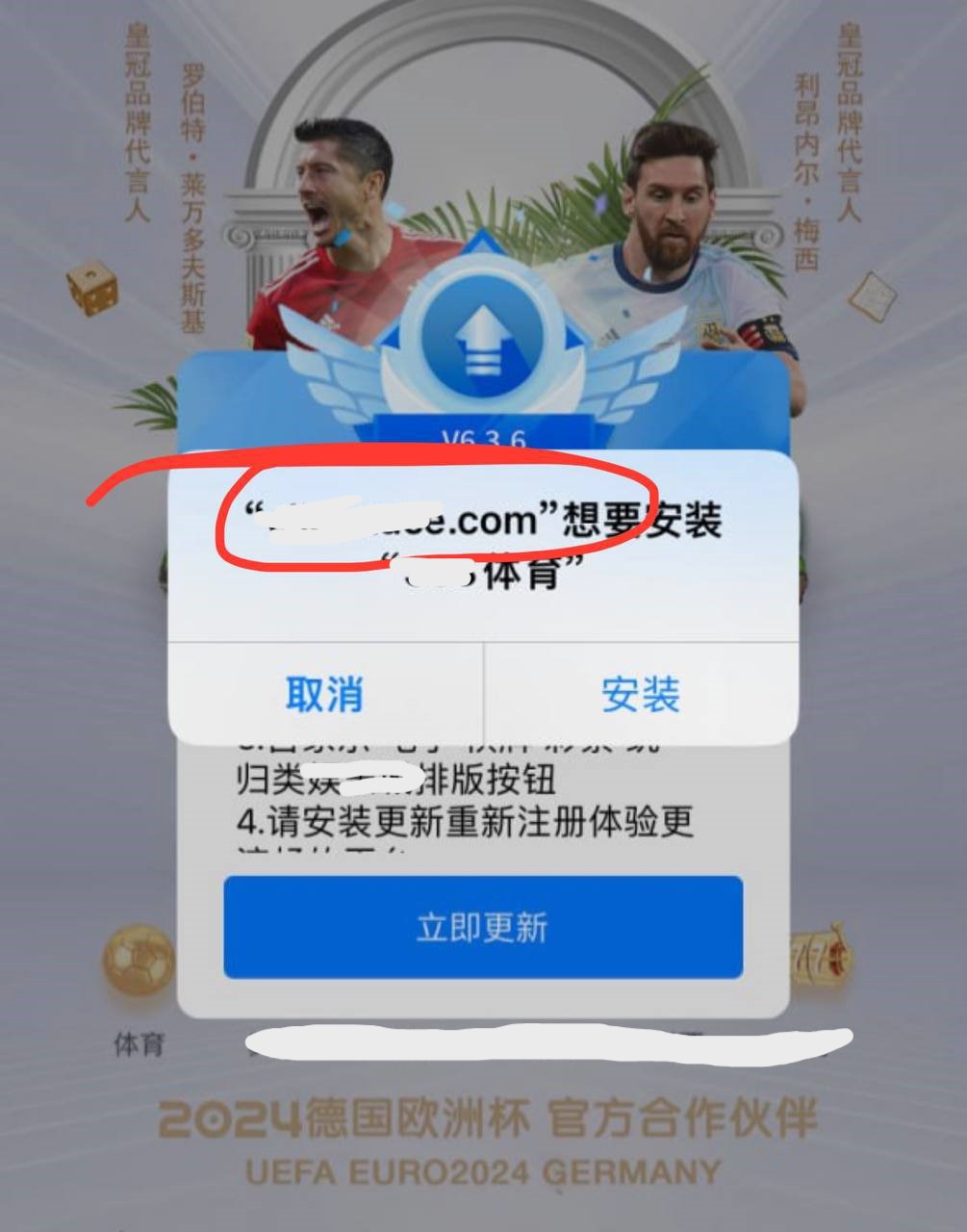

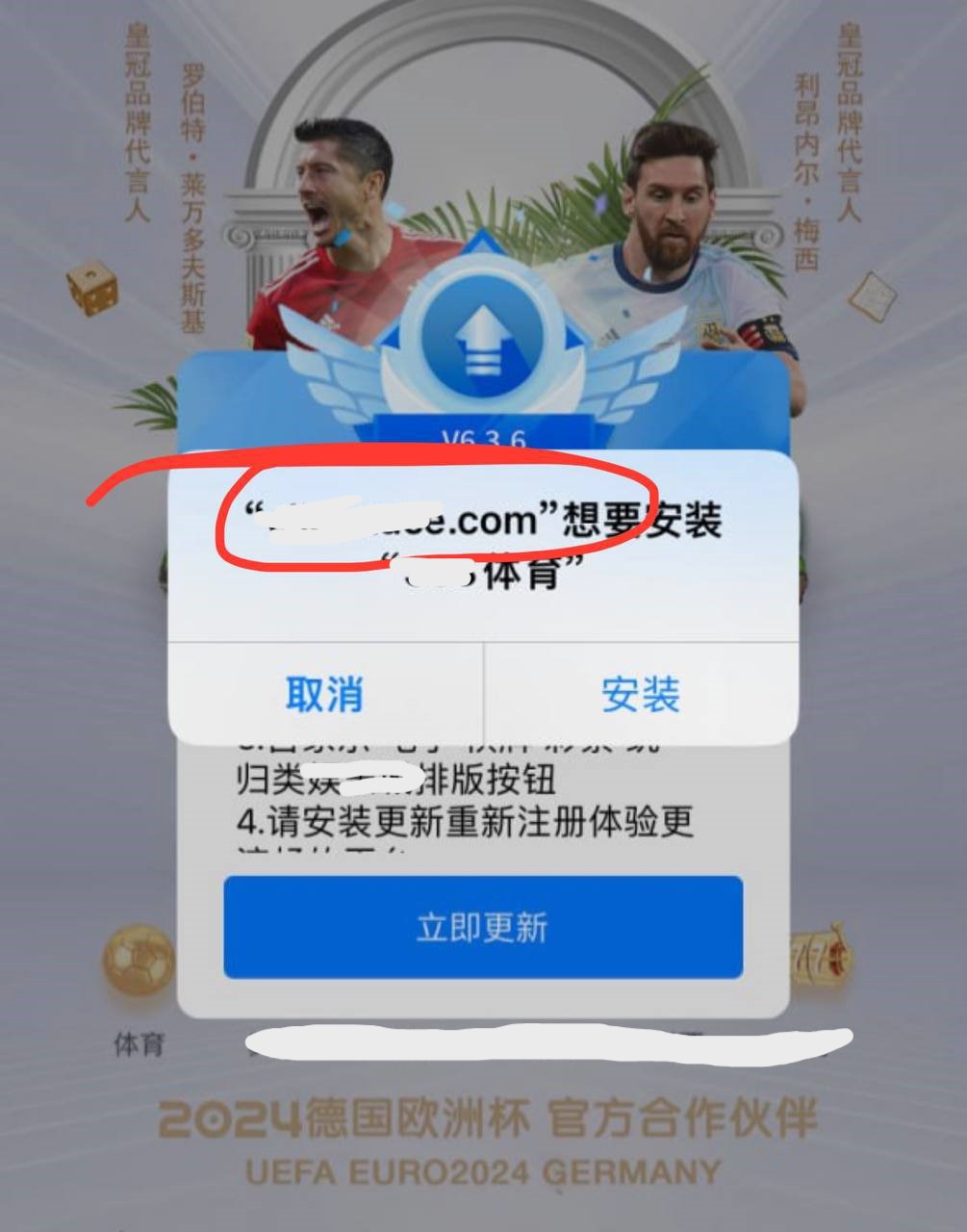

欧洲杯期间,大量进入不去商店的app,在经过企业签签名后, 或者超级签签名分发后的app出现了用户下载后,用户端频繁弹出其它疑似赌博诈骗app的安装,甚至是app内部弹出更新提示强制更新app为其它体育赌博,体育博彩app. 用户苦不堪言,大量签名商也头痛难以处理。

作为行业从业者,我们得知市面上有多家签名平台被入侵劫持,出现了以上的弹窗app安装广告, 遇到这样的情况怎样处理?需要更换签名商去找更可靠的签名渠道。那么应用在签名后被注入了不明内容,导致用户的设备被黑客控制,强制推送其他应用的安装或在应用内推送消息强制更新。这些行为严重影响了用户的隐私和数据安全。那么,这些攻击是如何实现的?技术代码里到底被嵌入了什么呢?

代码注入的实现方式

不法分子通常通过在应用程序的代码中嵌入恶意代码或利用中间人攻击来实现对设备的控制。这些恶意行为的具体实现方式包括:

动态库注入(Dylib Injection)

- 攻击者可以通过修改应用的可执行文件或配置文件,将恶意动态库加载到应用的运行时环境中。这些恶意动态库可以在应用运行时执行特定的恶意操作。

Hook技术

- 使用Cydia Substrate或其他hook框架,攻击者可以hook系统API或应用内部的方法,从而篡改其行为。例如,hook网络请求的方法,篡改传输的数据;或者hook应用更新的逻辑,强制下载和安装恶意版本。

反射和代码混淆

- 恶意代码可以使用反射技术在运行时动态调用特定的方法或类,避开静态分析的检测。代码混淆技术则使恶意代码难以被逆向工程分析,增加了检测和防护的难度。

远程控制和指令执行

- 恶意代码可以包含从远程服务器获取指令并执行的功能,这些指令可以包括推送通知、下载文件、执行代码等。应用启动时会连接到远程服务器,获取要推送的应用列表或更新包,并自动下载和安装。

MDM机制的滥用

MDM可以通过配置文件来集中管理设备和应用,推送应用安装或更新。然而,不法分子可能会在签名过程中注入恶意配置文件,使得应用安装后自动连接到恶意的MDM服务器,从而被远程控制。这种滥用MDM机制的攻击方式包括:

推送恶意应用:恶意MDM服务器可以强制设备安装或更新到恶意版本的应用。 强制更新:通过推送通知或在应用内显示强制更新的提示,诱导用户更新到恶意版本的应用企业签名的滥用

企业签名允许开发者在不经过App Store审核的情况下分发应用,这也给了不法分子可乘之机。他们可以利用企业签名分发恶意版本的应用,具体实现方式包括:

- 恶意更新:应用内嵌入的代码会检查服务器上的更新,如果检测到更新,则下载并安装恶意版本的应用。

- 推送通知:通过应用内的推送通知诱导用户下载和安装恶意更新。

关于我们:

我们为平台用户提供最稳定的 ios app 超级签名服务,使用户 app 绕开苹果上架体系,开放给客户下载。

我们公司成立于 2017 年,专注 ios 苹果签名服务,2019 年上线超级签系统,目前是市面上最稳定的超级签

名系统,为您的 ios APP 稳定运行保驾护航,助您的 app 减少用户流失。

skype: vivayys0

telegram: @iris1934